![]()

CRM管理平台

![]()

NAS文件管理平台

![]()

![]()

![]()

![]()

在日常工作和生活中,计算机感染病毒是一种比较普遍的现象,但是很多人在计算机感染病毒后,不知道如何处置,甚至自己的计算机带病毒运行而毫不知情,直至在病毒症状爆发造成损失后才追悔莫及;其实,对待电脑病毒既不用避而远之,也不要闻之色变,而应当用科学的方法来防范攻击、发现感染、消除隐患、拯救系统。下面就让小编带你去看看病毒知识和了解,希望能帮助到大家!

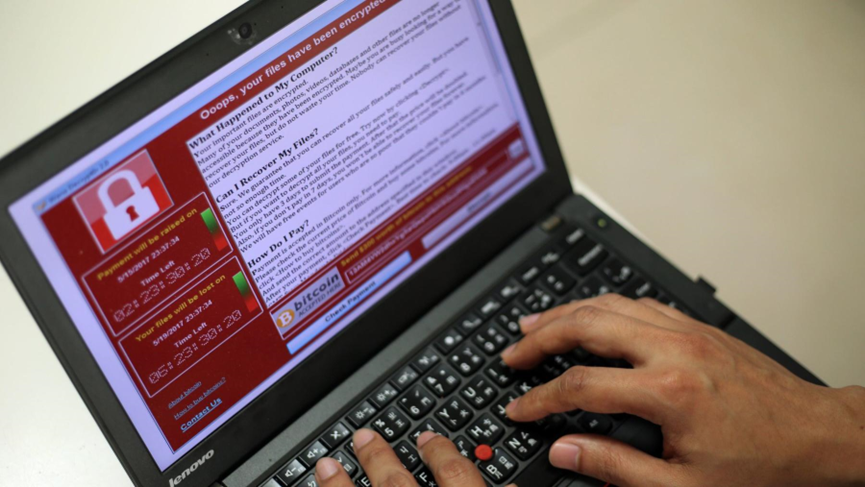

看不懂以上文字的意思?没关系,我们用大白话来说的话,其实就是那些别有用心的人,写的一个具有感染性与破坏性的计算机程序。这个计算机程序,也许是你无意中下载的一个软件、一个文本文件等。可能刚下载的时候它不会马上开始行动,但等到程序所设定的时间,或者是攻击者下达指令之后,它的行动就开始了。就跟生物界的病毒一样,疯狂感染你的计算机文件,一传十十传百,至于感染过后的计算机文件是什么样的,其实就是病毒会将文件统一化,并且变异,你用一般的形式根本无法正常打开。

除了传染还不够,它还会攻击你的计算机,试图让你的计算机当场罢工,无法正常使用,更有甚者直接把计算机攻击到报废,无法再使用。具体案例的话,可以参考一下勒索病毒事件。

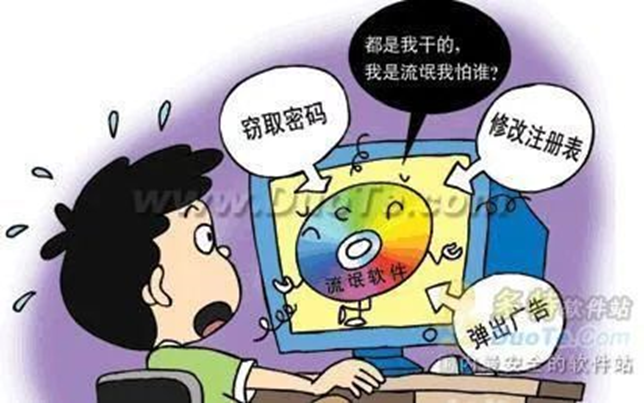

木马病毒一般通过电子邮件附件发出,或捆绑在其他的程序中,通过特定的程序(木马程序)来控制另一台计算机,通常有两个可执行程序:一个是控制端,另一个是被控制端。“木马”程序与一般的病毒不同,它不会自我繁殖,也并不“刻意”地去感染其他文件,但是它会修改注册表、驻留内存、在系统中安装后门程序、开机加载附带的木马。

木马的话相对比起病毒来说,显得又稍微没那么“有害”,但是它干的是伪装与偷窥的活。并且它受黑客控制,监视你的日常使用状况,窃取电脑上的个人信息或者是重要文件,并传回黑客所处的设备中。

至于计算机病毒与木马之间的区别的话,其实严格意义上来说,木马属于计算机病毒的一个子类。计算机病毒偏向于破坏性,可以看作是一个恐怖分子;木马偏向于控制性,可以看作是一个间谍分子。计算机病毒与木马都有变种与分类,这里不作过多阐述,感兴趣的可以去搜索一下。

以上只是一些最常见的攻击方式,黑客的攻击手法每天都在不断“进化”,作为企业网络安全管理人员,需要做到提高网络安全意识,可以在系统遭受攻击后能够迅速有效地处理攻击行为,最大限度地降低攻击对系统产生的影响。

防范措施:

1、定期扫描,将服务器和桌面电脑上安装防毒软件,设置自动下载最新的病毒库,更新病毒补丁。要定期扫描现有的网络主节点,清查可能存在的安全漏洞,对新出现的漏洞及时进行清理。服务器级别的计算机因为具有较高的带宽,是黑客利用的最佳位置,因此加强主机安全是非常重要的。如果扫描到含有病毒的文件,必须立即隔离查杀,这样做可以避免被感染。

2、针对服务器上的数据进行先备份后加密,在备份的同时要查看这些数据中是否隐藏着不安全因素。如果数据中有不安全因素存在,一定要先彻底清除后再备份加密,同时对此备份产品进行补丁更新以及病毒查杀。

3、为企业配置必要的安全设备,例如:防火墙,主要是借助硬件和软件的作用于内部和外部网络的环境间产生一种保护的屏障,从而实现对计算机不安全网络因素的阻断; WAF 应用防火墙,保证正常网络应用功能的同时,隔绝或者阻断无效或者非法的攻击请求;IDS 入侵检测系统,通过软硬件对网络,系统的运行进行实时的监控,尽可能地发现网络攻击行为,积极主动的处理攻击;IPS 入侵防御系统,能够监视网络或网络设备的网络数据传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络数据传输行为;上网行为管理,通过软硬件,实现控制用户访问网络的权限,包括行为管理、应用控制、流量管控、信息管控、外设管控、行为分析等。

4、过滤不必要的服务和端口,禁用远程管理。为了保证服务器的安全,严格限制开放的端口是非常必要的,一般来讲,非必要的端口/服务都应该关闭,例如135、139、445端口等。通过关闭不常用的端口,可以有效的将黑客拒之千里之外。关闭了一个端口等于关闭一扇用不到的门,黑客自然也就少了一个入侵点。

专业团队:

系统遭受攻击并不可怕,可怕的是面对攻击束手无策,在企业的网络安全建设中,如果想全面提高自身的网络安全防护能力,就需要一套整体的安全解决方案,这样才能把企业的安全风险降到最低,保护企业自身的安全。

智诚科技有限公司致力于让每一位用户「安全领先一步」,公司在不断发展的过程中与主流的安全厂商建立了深厚的合作伙伴关系,在网络安全层面拥有高效优质的建设能力,同时具备完善的售后服务能力,为您的企业安全保驾护航。我司已成为科技型中小企业,拥有一定数量的科技人员从事科学技术研究开发活动,取得自主知识产权并将其转化为高新技术产品和服务。

截至目前,公司在连云港已成功落地100+案例,同时已拥有23项国家认证的软件著作权,并且已完成双软认证、ISO20000(信息技术服务管理系统)认证、信息系统建设和服务能力等级认证(CS1)、信息技术服务标准ITSS认证、信息安全服务资质认证 CCRC。

我司可提供全栈式、专业化的企业信息安全服务,如您有网络安全建设咨询、网络安全体系化建设/整改需求、网络安全技术服务需求、网络安全培训需求,欢迎与我们联系,技术团队提供7*24小时响应!